LockBit 勒索病毒的新变种:首次针对 Mac 的攻击

主要重点

- LockBit 勒索病毒针对 MacOS 系统发起攻击,这是主要勒索病毒行动中的首次尝试。

- 专家指出目前的样本无法有效影响一般用户,因为其代码的签名存在问题。

- LockBit 现在正在借用 Conti 勒索病毒的源代码来提升其攻击效果。

- LockBit Black 变种具备更模块化和隐蔽的特性,对传统防御系统构成挑战。

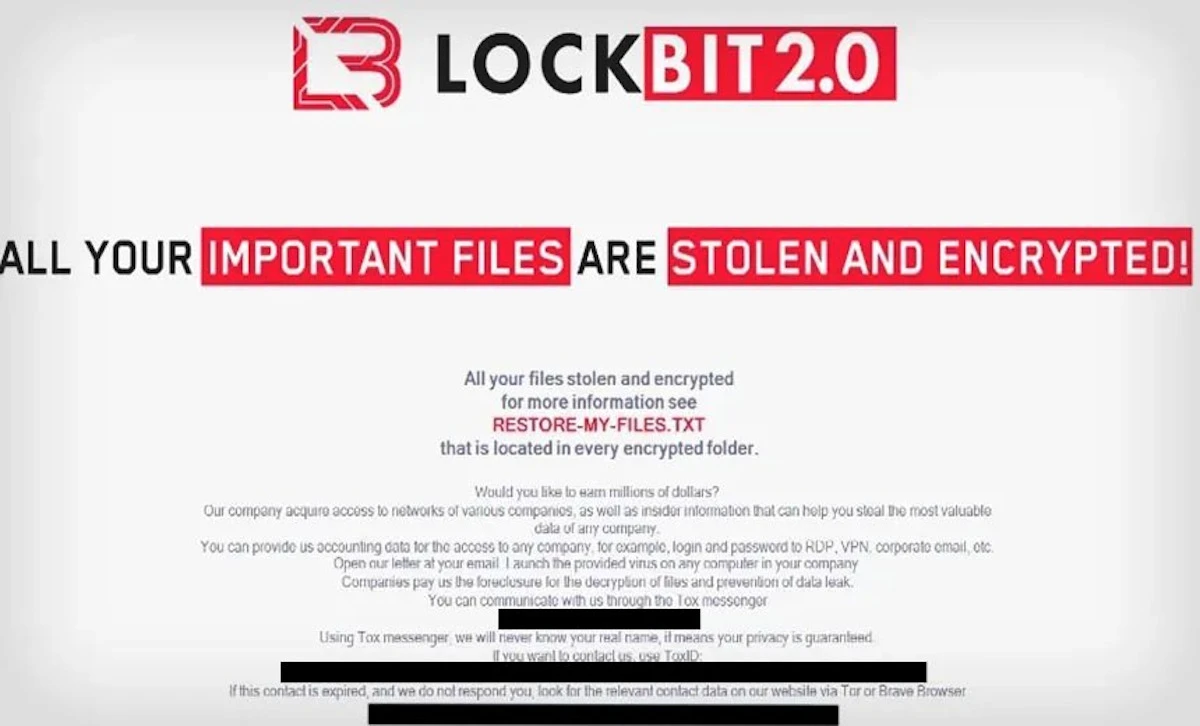

最近,知名的 LockBit 勒索病毒再次进行改进,首次针对 Mac 持有者发动攻击。据报导,这种勒索病毒的样本最初由非营利组织 ObjectiveSee的创始人 Patrick Wardle 发现,他在 Twitter 上分享了来自 MalwareHunter 的洞察,揭示了一个可能针对 MacOS 的

LockBit 勒索病毒样本。该勒索病毒二进制档案最初没有被传统防病毒工具检测到,但现在开始被识别为恶意文件。

Wardle 也强调,尽管新的 LockBit 样本可以在 Apple 产品上运行,“但这只是它影响力的一部分。”

他指出,“代码签名工具显示,虽然它是签名的,但却是 ‘ad-hoc’ 签名,并不是由 Apple 开发者 ID 签名的。”

“这意味著,如果它被下载到 MacOS 系统,即被攻击者部署,macOS 将不允许其运行,”Wardle 解释道。“这一点由 spctl

工具证实,其显示为 ‘无效签名’。”

此外,样本还显示它最初是为 Windows 设计的。事实上,有几个样本字串中并没有特别与 MacOS 有关的部分,这可能表明这段代码只是 LockBit勒索病毒的重新编译版,能够针对 Windows、Linux 和 VMWare ESXi。

因此,尽管发现 LockBit 样本针对 MacOS 的行为值得注意,但 Wardle强调当前变种对一般用户影响不大。持续进行关于这类威胁的检测与预防的对话至关重要。

LockBit 重新借用 Conti 的源代码

在另一个新的攻击活动中,这种勒索病毒似乎依赖于 Conti 的源代码,这也是另一个非常有效的变种。自从 Conti 在 2021 年 5月解散以来,有人泄露了该组织的源代码,使其他网路犯罪小组能够回收这些代码以供未来使用。

根据 Glimps 研究人员观察到的一个样本,LockBit 嵌入了以前 LockBit 和 Conti家族二进制档案中使用过的功能。这一明显的联系促使进一步分析并确认了与 Conti、TrickBot 和 Bazaloader 的关联。

TrickBot 在 Conti 小组中曾经被使用,进一步强化了这种联系。然而,Bazaloader 的联系则“稍显微妙。”与 LockBit一样,该小组也被观察到使用过泄露的 Conti 代码。

Glimps 也能够检查 LockBit 的支付入口和该组织的赎金通知,发现多个新 LockBit变种的证据。赎金通知的结构与早期变种相似,而最近检测的样本则依赖于一串随机字符,而非 .lockbit 扩展名。

“分析所产生的不同结果…证实了我们最初的想法:我们确实面临的是 Lockbit 的变种,这些变种毫不掩饰地依赖于 Conti 代码,属于 Lockbit

Green 版本,”研究人员写道。

LockBit以其不断的进化而著称,这使它在医疗等一系列